Новости

В рунете зафиксирован рост числа DDoS-атак, используемых как дымовая завеса

|

Эксперты StormWall обнаружили, что авторы DDoS-атак на российские организации все чаще используют их, чтобы отвлечь внимание от взлома систем и кражи данных. В январе 2023 года количество таких инцидентов по клиентской базе ИБ-компании увеличилось на 35% в сравнении с показателем годовой давности Согласно наблюдениям, основной целью авторов атак с DDoS-прикрытием является вывод из строя ИТ-инфраструктуры либо получение несанкционированного доступа к клиентским и корпоративным данным. Краденая информация впоследствии может использоваться для вымогательства или шантажа. В прошлом месяце от подобных DDoS-атак больше прочих страдали финтех-компании (прирост на 83% в сравнении с январем 2022 года), ретейлеры (+62%) и представители игровой индустрии (+53%). Рост DDoS-активности, связанной с хакерскими атаками, наблюдался также в сфере образования, здравоохранения и телекоммуникаций (прирост на 18, 14 и 10% соответственно). |

Большинство DDoS-атак на финтех-компании провели политически мотивированные хактивисты. Пустив дымовую завесу, злоумышленники с помощью вредоносных программ пытались взломать внутренние системы и сайты организаций.

Жертвам, вооруженным профессиональным Anti-DDoS решением, удалось успешно отразить DDoS-атаку и сконцентрироваться на защите от других угроз. В остальных случаях была зафиксирована утечка клиентских ПДн, иногда хактивисты также прибегали к дефейсу.

«Чтобы предотвратить инциденты взлома под прикрытием DDoS-атаки, мы рекомендуем компаниям подключить профессиональную защиту от DDoS-атак, чтобы отдел информационной безопасности мог сосредоточиться на обороне ИТ-инфраструктуры от других более сложных атак, — заявил Рамиль Хантимиров, исполнительный директор и сооснователь StormWall. — Кроме того, необходимо регулярно проводить аудит безопасности ИТ-инфраструктуры для выявления узких мест, которые повышают риски DDoS-атак».

Источник: anti-malware.ru

Троян-инфостилер WhiteSnake способен атаковать и Windows, и Linux

|

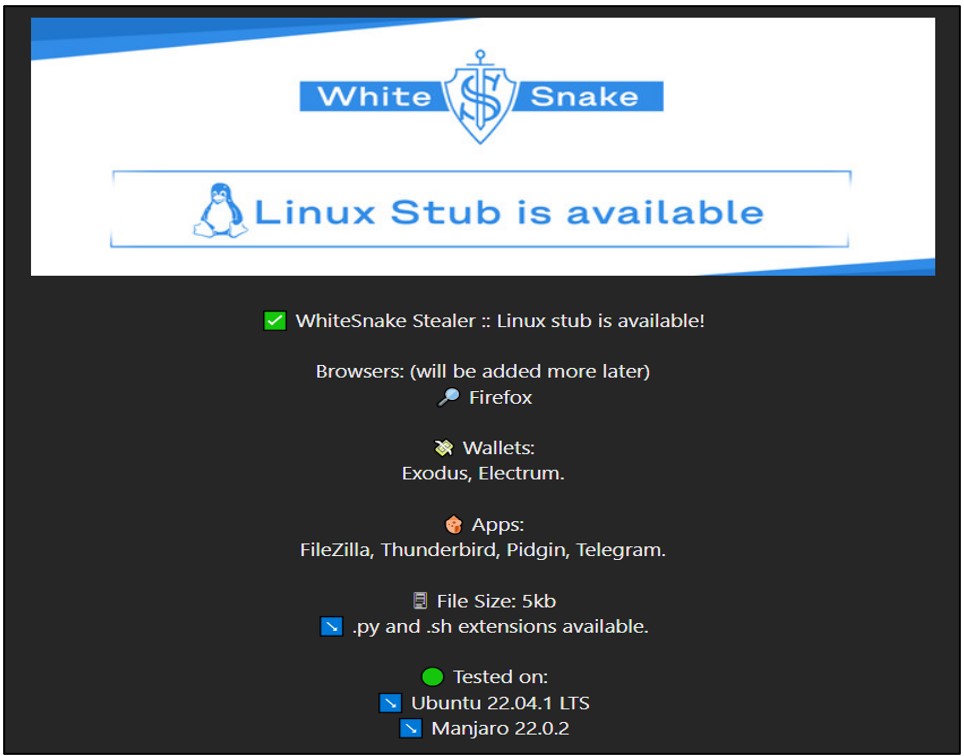

В ИБ-компании Cyble проанализировали образец нового инфостилера для Windows, распространяемого через спам-рассылки. Судя по рекламным объявлениям в даркнете, WhiteSnake существует также в Linux-версии, но ее функциональность пока ограничена. Новый зловред предоставляется в пользование как услуга (Malware-as-a-Service, MaaS). Первую рекламу сервиса на его основе исследователи обнаружили на хакерских форумах в начале текущего месяца. Наблюдения показали, что вредоносный код обновляется почти каждый день и, видимо, находится в стадии активной разработки. |

|

Судя по анонсу, версия WhiteSnake для Linux по функциям идентична Windows-варианту, но некоторые возможности пока не реализованы, и размер предлагаемого файла заметно меньше — всего 5 Кбайт.

|

Выявленная атака начинается со спам-письма. Прикрепленный экзешник замаскирован под документ PDF; при его активации в папку временных файлов сбрасывается tmp46D2.tmp.bat и запускается на исполнение.

Этот BAT-файл выполняет PowerShell-скрипт, загружающий из CDN-сети Discord другой BAT-файл (build.bat) — дроппер WhiteSnake. После извлечения и расшифровки вредонос сохраняется в папке %temp% как build.exe.

По свидетельству Cyble, полезная нагрузка build.exe представляет собой 32-битный NET-бинарник с возможностью установки через GUI. Уровень детектирования WhiteSnake на VirusTotal в настоящее время составляет 44 / 69 (результат от 27 февраля).

При исполнении build.exe вначале создает мьютекс, чтобы исключить дублирование запуска, а затем проверяет окружение на наличие виртуальных машин.

Анализ кода подтвердил наличие функций кражи куки-файлов и учетных данных из различных браузеров:

- Mozilla Firefox,

- Google Chrome,

- Brave,

- Chromium,

- Microsoft Edge.

Вредонос также умеет воровать важные файлы из следующих программ-криптокошельков:

- Atomic,

- Guarda,

- Coinomi,

- Bitcoin,

- Electrum,

- Exodus.

Его также интересуют криптоплагины для браузеров, мессенджеры (Discord, Pidgin, Steam, Telegram), почтовые и FTP-клиенты, а также иной софт — например, Snowflake. Украденные данные вместе с информацией о системе (включает скриншоты) троян в зашифрованном виде (RC4) отсылает телеграм-боту.

Источник: anti-malware.ru

ChromeLoader теперь прячется в пакетах популярных игр в формате VHD

|

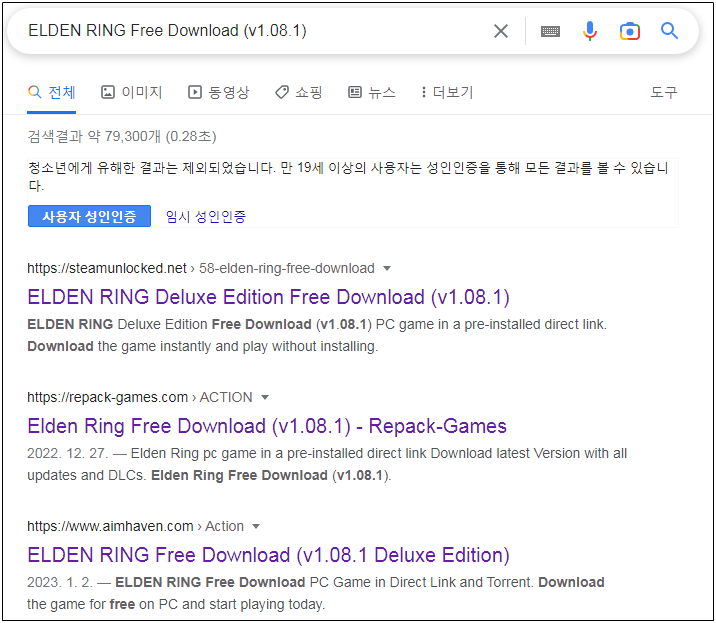

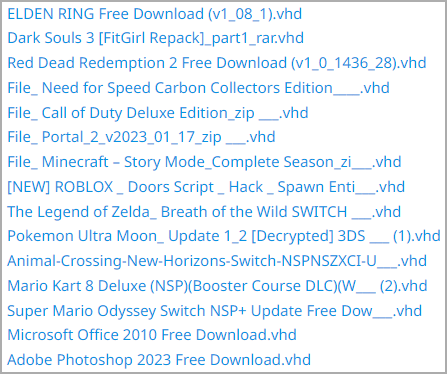

Специалисты по кибербезопасности зафиксировали новую кампанию по распространению вредоноса ChromeLoader. Эти атаки отличаются использованием файлов в формате VHD с именами популярных игр. Ранее ChromeLoader распространялся через ISO-файлы. На новые злонамеренные файлы обратили внимание эксперты центра реагирования на киберинциденты Ahnlab Security (ASEC). По их словам, ссылки на подобное можно найти в поисковой выдаче Google, если вбить названия ряда популярных игр. |

|

Среди игровых проектов, выступающих в качестве приманки исследователи называют следующие: Elden Ring, ROBLOX, Dark Souls 3, Red Dead Redemption 2, Need for Speed, Call of Duty, Portal 2, Minecraft, Legend of Zelda, Pokemon, Mario Kart, Animal Crossing.

|

Судя по всему, злоумышленники используют легитимные пакеты видеоигр, которые, правда, дополнительно устанавливают вредоносное расширение ChromeLoader. Задача ChromeLoader — перехватывать поисковые запросы в браузере и выдавать релевантные рекламные объявления. Кроме того, зловред меняет настройки браузера, чтобы иметь возможность собирать данные.

Источник: anti-malware.ru

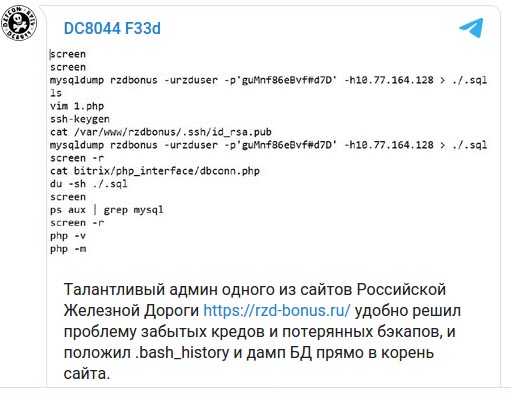

Из-за ошибки админа данные юзеров «РЖД Бонус» попали в чужие руки

|

Архивная копия базы данных программы лояльности «РЖД Бонус» попала в открытый доступ. До блокировки дамп размером около 2,4 ГБ скачали как минимум несколько раз. ОАО «РЖД» сочло инцидент попыткой взлома и рекомендует пользователям сайта сменить пароль. Информация об утечке была опубликована в Telegram и Facebook. По данным Telegram-канала «Утечки информации», причиной слива стала ошибка администратора, который по какой-то причине поместил резервную копию клиентской базы «РЖД Бонус» в корневой каталог сайта. Туда же попали поисковый bash-скрипт с паролем пользователя и приватный ключ RSA. При регистрации на сайте «РЖД Бонус» пользователь заполняет анкету, вводя такую информацию, как ФИО, дата рождения, город, паспортные данные, номер телефона, email. Анализ слитого дампа показал, что он содержит около 1,4 млн записей с данными участников программы накопления бонусов. В нем также есть логины и хешированные пароли (MD5 с солью), ID пользователей, даты регистрации и последнего входа в систему (с IP-адресом, User-Agent и версией ОС). |

|

В своем комментарии на площадке Facebook создатель профильного сервиса DLBI Ашот Оганесян напомнил, что скачивание и распространение чужих дампов можно расценить как преступление. В УК РФ для этого есть две статьи — 183 («Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну») и 272 («Неправомерный доступ к компьютерной информации»).

Журналисты «РИА Новости» попытались прояснить ситуацию, обратившись в пресс-службу «РЖД». В ответ на запрос они услышали следующее:

«Шестого ноября зафиксирована попытка взлома программы лояльности «РЖД Бонус», в ходе которой злоумышленнику удалось получить доступ только к служебному файлу, содержащему в зашифрованном виде адреса электронной почты пользователей. Система безопасности предотвратила доступ к персональным данным участников. Инцидент не угрожает сохранности личных данных пользователей, а также баллов на счетах клиентов».

Представитель «РЖД» также отметил, что в компании приняты надлежащие меры защиты и ведется служебное расследование. В целях безопасности участникам «РЖД Бонус» при входе на сайт предложат сменить пароль.

Источник: anti-malware.ru

Новый банковский Android-троян задействует 112 финансовых приложений

|

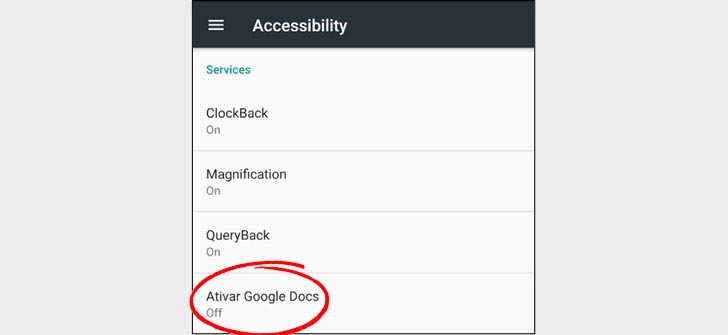

Эксперты «Лаборатории Касперского» обнаружили новый банковский троян Ghimob, атакующий пользователей Android-устройств. По данным Kaspersky Global Research and Analysis Team (GReAT), вредонос разработала киберпреступная группировка Guildma. Как только Ghimob обоснуется в системе, его операторы получают удалённый доступ к устройству жертвы и уже оттуда могут проводить мошеннические транзакции. Основной интерес трояна — банковские мобильные приложения, финтех-компании и криптовалютные биржи. Для распространения Ghimob злоумышленники используют фишинговые письма со специальной ссылкой, по которой на Android-устройство загружается установщик APK. Этот код устанавливает на устройство пользователя набор шпионских программ Pegasus, который разработали специалисты NSO Group. Для данного вида атаки совершенно неважно, какой смартфон предпочитает жертва — Android или iPhone. |

После инсталляции троян прячет свою иконку и пытается задействовать специальные возможности системы Android (accessibility features) для записи нажатий клавиш, манипуляции отображаемого контента и открытия полного удалённого доступа.

|

«Даже если у пользователя установлен специальный паттерн для разблокировки смартфона, вредонос может записать его и в дальнейшем использовать в тех же целях», — уточняют специалисты «Лаборатории Касперского»

Во время мошеннических транзакций троян перекрывает дисплей чёрной подложкой, в то время как в фоновом режиме запускается банковское приложение. В общей сложности Ghimob атакует 153 программы.

Источник: anti-malware.ru

Поисковые боты Apple раскрывали внутренние IP-адреса

|

Исследователь в области кибербезопасности обнаружил странное поведение поисковых ботов Apple: из-за некорректно сконфигурированного прокси-сервера эти боты раскрывали внутренние IP. Эксперт обратил внимание на утечку адресов во время сканирования ботами серий его подкаста. Странно, что Apple потребовалось чуть более девяти месяцев на устранение недочёта. Поисковые боты Apple, получившие название Applebot, сканируют Сеть в поисках контента для пользователей устройств корпорации из Купертино. Согласно информации, размещённой на официальном сайте техногиганта, Siri и Spotlight используют ботов для своей работы. Однако Дэвид Кумбер, ИБ-специалист и ведущий собственного подкаста, обнаружил, что боты Apple используют прокси-сервер, сливающий внутренние IP-адреса корпорации. Как отметил Кумбер, проблема крылась в заголовках Via и X-Forwarded-For, которые отправлял Applebot. |

Исследователь привёл пример такого заголовка: 17.X.X.X "HEAD /mixes/podcast.jpg HTTP/1.1" 301 "iTMS" "1.1 pv50XXX.apple.com (proxy product)" "X.X.X.12"

По словам Кумбера, Apple потребовалось девять месяцев на устранение бага. Он сообщил купертиновцам о проблеме 21 декабря 2019 года, а утечку прикрыли 29 сентября 2020 года. При этом специалист явно недоумевает, почему так долго.

Источник: anti-malware.ru

Эксперты опубликовали 32 наиболее уязвимых пароля из дарквеба

|

Очередную порцию самых распространённых и наиболее часто взламываемых паролей опубликовали исследователи, изучившие продаваемые в дарквебе скомпрометированные учетные данные. Сотрудникам ImmuniWeb удалось найти базу, содержащую более 21 млн слитых связок «логин-пароль». 95% обнаруженных данных составляли пароли в виде простого текста, общее число которых приближалось к 20 миллионам. Проанализировав скомпрометированные данные, специалисты пришли к выводу, что уникальными были лишь 4,9 млн паролей. Согласно отчёту экспертов, сфера ритейла существенно поигрывает другим отраслям, так как именно там используются наименее надежные пароли. Для компаний-ритейлеров в порядке вещей задействовать в качестве паролей реальные слова из словарей, использовать меньше восьми знаков, а также не менять установленные по умолчанию учётные данные. Гораздо лучше была защищена сфера телекоммуникации, а также промышленная, транспортная и финансовая сферы. |

Если же говорить об отраслях, в которых утечка данных встречается чаще всего, список выглядит совсем иначе: на первом месте технологическая сфера (5 млн скомпрометированных данных), финансовая (4,9 млн), здравоохранение (1,9 млн), промышленная (1,8 млн), энергетическая (1,7 млн).

В отчёте также говорится, что 42% украденных паролей имели то или иное отношение к имени компании. Неудивительно, что киберпреступники смогли успешно провести брутфорс-атаки.

Наконец, публикуем список из 32 паролей, которые, по словам исследователей ImmuniWeb, вы никогда не должны использовать:

- 000000

- 111111

- 112233

- 123456

- 12345678

- 123456789

- 1qaz2wsx

- 3154061

- 456a33

- 66936455

- 789_234

- aaaaaa

- abc123

- career121

- carrier

- comdy

- cheer!

- cheezy

- Exigent

- old123ma

- opensesame

- pass1

- passer

- passw0rd

- password

- password1

- penispenis

- snowman

- soccer1

- student

- welcome

- !qaz1qaz

Источник: anti-malware.ru

Facebook подал суд на NSO Group за создание эксплойта для WhatsApp

|

Представители Facebook подали в суд на израильскую компанию NSO Group, занимающуюся продажей шпионских программ. Интернет-гигант считает, что NSO Group напрямую участвовала в эксплуатации 0-day уязвимости в WhatsApp, которая впоследствии использовалась в атаках на 1400 пользователей. Об опасной проблеме безопасности мессенджера стало известно в мае этого года. Мелькала информация, что якобы сотрудники NSO Group разработали специальный эксплойт, который можно использовать для атаки на функцию VoIP-звонков в WhatsApp. В ходе подобной атаки жертва получается обычный звонок по WhatsApp, однако специально созданные RTCP-пакеты позволяют атакующему параллельно запустить вредоносный код. Этот код устанавливает на устройство пользователя набор шпионских программ Pegasus, который разработали специалисты NSO Group. Для данного вида атаки совершенно неважно, какой смартфон предпочитает жертва — Android или iPhone. |

На тот момент Facebook быстро выпустил патч, устраняющий вышеописанную уязвимость, однако корпорация удивила всех отсутствием какого-либо официального заявление.

Тем не менее спустя пять месяцев интернет-гигант обозначил свою позицию, которую передало издание Washington Post:

«После нескольких месяцев расследования этого инцидента мы можем наконец сказать, кто стоял за атакой на пользователей WhatsApp. Сегодня мы обратились в федеральный суд с иском в отношении технологической компании NSO Group».

«Мы выяснили, что атакующие использовали серверы и хостинги, ранее замеченные в связи с NSO. Можем отметить, что замести следы у израильской компании вышло не так хорошо, как организовать сложные атаки».

Источник: anti-malware.ru

Новый неудаляемый вредонос для Android заразил 45 000 устройств

|

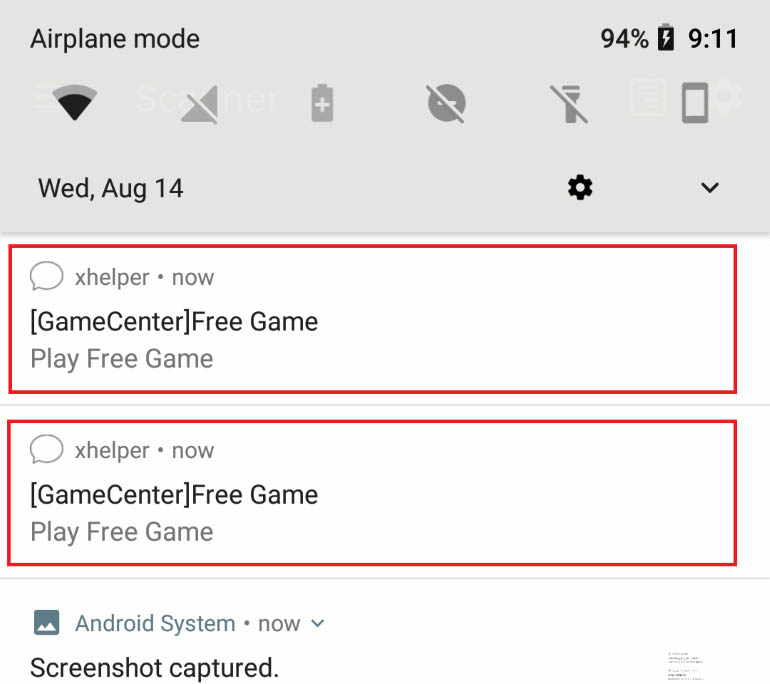

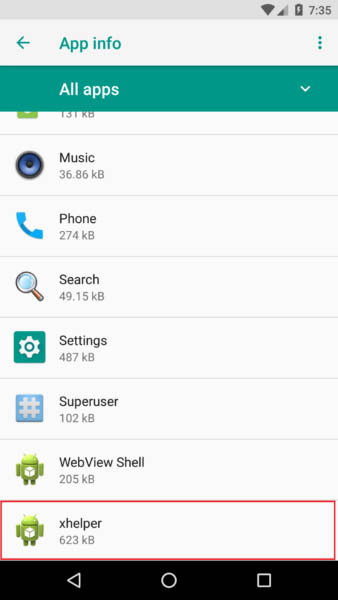

За последние шесть месяцев новое семейство вредоносных программ для Android неоднократно привлекало внимание антивирусных экспертов. Отличается новый вредонос механизмом, позволяющим ему перестанавливать себя, что практически сводило на нет попытки удалить его. Получивший имя xHelper зловред впервые был обнаружен в марте, однако ему быстро удалось заразить более 32 тысяч устройств. В этом месяце число жертв достигло 45 000. По подсчетам специалистов компании Symantec, авторы xHelper заражают в среднем 131 устройство ежедневно и около 2400 ежемесячно. По данным Malwarebytes, пользователи подхватывают эту вредоносную программу после серии редиректов, ведущих на страницу, где размещены Android-приложения. Там же можно найти инструкции по установке программ в обход официального магазина Google Play Store. Все эти приложения содержат код, загружающий троян xHelper на мобильное устройство. К счастью, сам зловред не осуществляет деструктивных действий, его задача — отображать всплывающие рекламные окна и спамерские уведомления. Вся эта реклама ведёт пользователей в Play Store, где их пытаются склонить к установке дополнительных программ. Именно так стоящие за xHelper злоумышленники зарабатывают деньги — каждая установка стороннего софта оплачивается. |

|

Однако основной отличительной чертой xHelper можно смело назвать механизм, благодаря которому вредоносная программа может устанавливать себя в качестве отдельного независимого сервиса.

|

Таким образом, пользователь не сможет удалить изначально установленное злонамеренное приложение стандартными средствами.

Более того, даже если пользователь обнаружит сервис xHelper в Android, деинсталлировать его также не получится — вредонос каждый раз перестанавливает себя.

Источник: anti-malware.ru

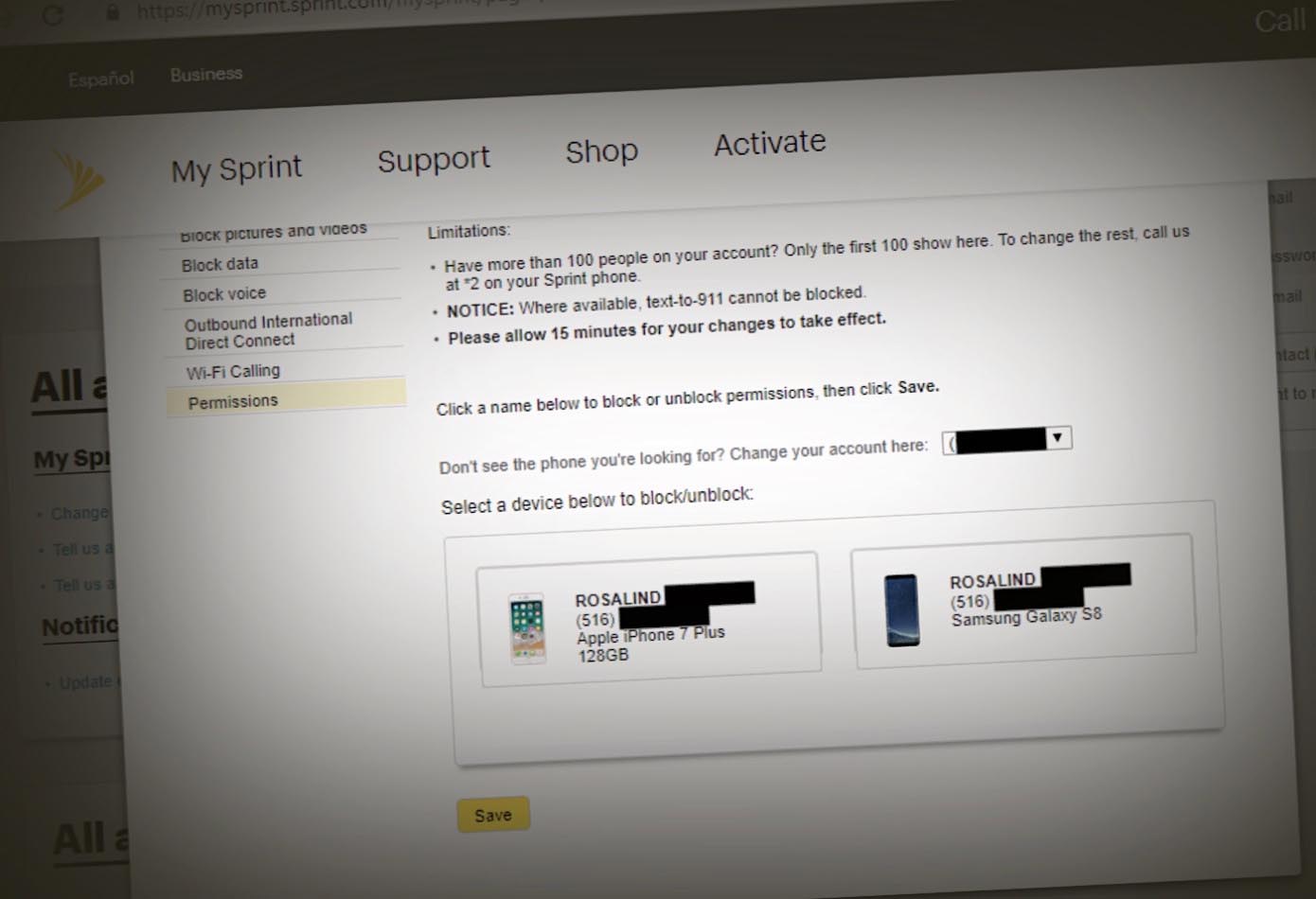

Абоненты Sprint пожаловались на раскрытие персональных данных

|

Несколько клиентов телекоммуникационной компании Sprint сообщили, что им стал доступен просмотр персональной информации других абонентов. В частности, в своих учетных записях пользователи наблюдали чужие имена и номера телефонов, а также детали звонков и SMS-сообщений. Обнаружившие странный баг абоненты сразу же сообщили о проблеме оператору связи. Представители Sprint подтвердили наличие проблемы, уточнив, что к ним поступило несколько звонков пользователей, обеспокоенных теми же обстоятельствами. По словам клиентов Sprint, за два часа им удалось зафиксировать 22 телефонных номера, принадлежащих совершенно незнакомым людям. На данный момент неизвестно, насколько это масштабная проблема, однако многие пользователи уже жалуются в Twitter на странную утечку информации. |

|

Как отметил один из абонентов, все началось с того, что страница аккаунта Sprint начала отображать ошибку. Прокрутив страницу до конца, пользователь обнаружил несколько чужих телефонных номеров.

И«Мне удалось кликнуть на каждый из этих номеров, что позволило просмотреть все совершенные владельцами этих телефонов звонки, отправленные SMS-сообщения и установленные идентификаторы абонента», — отмечает пользователь.

Источник: anti-malware.ru

Роспотребнадзор предложил защитить генетические данные россиян

|

Вопрос сбора и обработки генетических данных россиян в некотором смысле вышел из-под контроля. В Роспотребнадзоре посчитали, что бесконтрольный сбор таких важных данных, да еще и без согласия граждан, противоречит здравому смыслу. В связи с этим представители Роспотребнадзора разработали документ, согласно которому на обработку генетических данных россиян потребуется их согласие. При этом получить такое согласие должны будут все операторы, включая медучреждения. СНа данный момент при сборе генетических данных граждан России операторы руководствуются законом «О персональных данных». Именно поэтому такая личная информация может собираться абсолютно бесконтрольно. Согласие человека также не требуется. «Законопроект предлагает использовать механизмы защиты персональных данных уже содержащиеся в законе, устраняя пробел в отношении объекта защиты (геномная информация)», — прокомментировали свою инициативу в Роспотребнадзоре (цитата «Парламентской газеты»). |

В случае принятия этого документа операторы, занимающиеся сбором или обработкой генетических данных россиян, будут обязаны получать согласие граждан в письменной форме.

Разработчики PHP долго тянули с прекращением поддержки для PHP 5.6, так как эта версия стала самой популярной еще весной 2017 года. Многие эксперты предупреждали, что владельцам сайтов все равно нужно постепенно переходить на PHP 7.

Интересная статистика — из трех популярнейших платформ (WordPress, Joomla и Drupal) только Drupal официально повысила минимальные требования для CMS до PHP 7. Это правило вступит в силу в марте 2019 года.

Поскольку ветка 7.0.x лишилась поддержки 3 сентября 2017 года, это вряд ли что-то решит. Однако это все равно шаг вперед.

Источник: anti-malware.ru

270 офисов ВТБ теперь подключены к Единой биометрической системе

|

Банк ВТБ организовал сбор биометрических данных клиентов в 270 отделениях, которые расположены во всех регионах присутствия банка в России. Кредитная организация планирует оснастить необходимым оборудованием всю сеть к концу 2019 года. Таким образом, чтобы воспользоваться услугами ВТБ по сбору биометрических данных, пользователям необходимо стать клиентами банка, а также зарегистрироваться на портале Госуслуг. После выполнения этих пунктов сотрудники кредитной организации сфотографируют клиента и запишут его голос. Далее эти данные попадают в Единую биометрическую систему. Банк обещает, что вся процедура займет от 3 до 5 минут. «В настоящее время мы разрабатываем сервис, который позволит без посещения офиса заключить договор комплексного обслуживания и открыть мастер-счет. Он будет доступен уже в середине 2019 года», — отметил Анатолий Печатников, заместитель президента-председателя правления ВТБ. |

«Клиенты смогут дистанционно оформлять вклады, накопительные и текущие счета, осуществлять платежи, переводы и другие услуги. Это, безусловно, повысит доступность банковских услуг жителям и в отдаленных населенных пунктах».

Напомним, что многие банки не успели уложиться в срок и обеспечить сбор биометрических данных россиян в 20% своих отделений. Теперь у Центрального банка России есть основания для введения санкций в отношении провинившихся кредитных организаций.

А в феврале ЦБ обозначил рекомендации по защите биометрических данных россиян. Регулятор предложил кредитным организациям информировать регулятор обо всех инцидентах, которые возникнут на этапе работы с биометрическими данными.

Государственный оператор «Ростелеком» в том же месяце предложил организовать сбор биометрии в многофункциональных центрах предоставления госуслуг (МФЦ).

Источник: anti-malware.ru

После 2018 года 62% всех сайтов будут крайне уязвимы из-за версии PHP

|

Согласно статистике W3Techs, приблизительно 78,9 % от общего количества веб-сайтов в Сети работают на PHP. Однако 31 декабря 2018 года выпуск обновлений безопасности для версий PHP 5.6.x официально прекратится. Это значит конец поддержки целой ветки PHP 5.x. По подсчетам исследователей, 62 % ресурсов, которые все еще работают на версиях PHP 5.x, со следующего года перестанут получать патчи для уязвимостей. Таким образом, более сотни миллионов сайтов окажутся в зоне риска, раскрытыми для кибератак. Стоит только злоумышленникам найти какую-либо уязвимость после нового года, как они потенциально смогут атаковать огромное количество ресурсов в Сети. Эксперты рекомендуют не испытывать судьбу — можно, конечно, попытаться использовать PHP 5 в 2019 году, однако это крайне беспечное решение вопроса. Такого мнения придерживается, например, Скотт Арцишевский из Paragon Initiative Enterprise. |

Разработчики PHP долго тянули с прекращением поддержки для PHP 5.6, так как эта версия стала самой популярной еще весной 2017 года. Многие эксперты предупреждали, что владельцам сайтов все равно нужно постепенно переходить на PHP 7.

Интересная статистика — из трех популярнейших платформ (WordPress, Joomla и Drupal) только Drupal официально повысила минимальные требования для CMS до PHP 7. Это правило вступит в силу в марте 2019 года.

Поскольку ветка 7.0.x лишилась поддержки 3 сентября 2017 года, это вряд ли что-то решит. Однако это все равно шаг вперед.

Источник: anti-malware.ru

Обнаружен очень мощный и гибко настраиваемый Android-троян

|

Эксперты Cisco Talos обнаружили новый троян для мобильной операционной системы Android, который получил имя GPlayed. Вредонос, обладая множеством встроенных возможностей, также легко настраивается, предоставляя злоумышленникам удобную платформу для кибератак на мобильные устройства. «Проанализированный нами образец использовал иконку приложения, очень напоминающую иконку официального Play Store», — пишут специалисты в блоге. Этот зловред отличается поразительной способностью адаптироваться под различные нужды атакующих. Например, злоумышленник может удаленно загружать плагины, производить инъекцию скриптов и даже компилировать новый .NET-код. «Наш анализ показывает, что троян все еще находится на стадии тестирования. Но, учитывая его возможности, каждый пользователь Android должен опасаться GPlayed». |

Троян может отправлять и читать SMS-сообщения, извлекать контакты, менять на ходу командный сервер C&C, звонить на определенные номера, удалять всю информацию с устройства, блокировать устройство, устанавливать пароль для доступа к смартфону, отображать уведомления, открывать браузер и прочее.

Пользователям придется быть очень бдительными, если злоумышленники запустят GPlayed в реальных атаках.

Источник: anti-malware.ru

Вредоносное личное сообщение ломает консоли PlayStation 4

|

Пользователи игровой консоли PlayStation 4 пожаловались на новый баг, благодаря которому злонамеренное личное сообщение может вывести устройство из строя. Единственное, что сможет вернуть консоль к жизни — сброс к заводским настройкам. Об одном эпизоде использования подобного вредоносного сообщения сообщил участник форума Reddit. «Оказывается, существует баг, который выведет из строя вашу консоль и заставит сбросить ее к заводским настройкам. Проблему не решает даже удаление проблемного сообщения из мобильного приложения», — пишет пострадавший геймер. «Это случилось со мной во время игры в Rainbow Six: Siege. Злонамеренное сообщение послал игрок другой команды, в итоге вся моя команда оказалась вне игры. Нам всем пришлось возвращать устройства к заводским настройкам». |

«Только одному игроку удалось избежать этого, так как его личные сообщения были закрыты».

Следовательно, чтобы избежать неприятных последствий использования этого бага недобросовестными пользователями, рекомендуется закрыть свои личные сообщения.

Если информация подтвердится, Sony должна будет выпустить обновление прошивки, в котором этот баг будет устранен.

Источник: anti-malware.ru

Facebook заблокировал около 200 приложений с доступом к личным данным

|

Facebook принял решение заблокировать около 200 приложений, у которых был доступ к большому количеству данных пользователей. Об этом сообщил Айм Арчибонг, вице-президент компании по партнерским отношениям, на официальной новостной платформе соцсети. «Как пояснил Марк [Цукерберг, глава социальной сети — прим. ред.] Facebook будет исследовать все приложения, которые имеют доступ к большому количеству информации <…> Он также дал понять, что в случае возникновения проблем с отдельными приложениями, мы будем их проверять. Любое приложение, отказавшее в аудите, будет заблокировано на Facebook», — говорится в сообщении Facebook. «Процесс расследования идет полным ходом, он будет состоять из двух фаз. Во-первых, предстоит выявить каждое приложение, имеющее доступ к такому количеству данных. Во-вторых, если появятся проблемы с определенными приложениями, мы будем направлять соответствующие запросы и выяснять детали». Также представители социальной сети отметили, что в штате есть большие команды внутренних и внешних экспертов, которые стараются как можно быстрее исследовать эти приложения. На сегодняшний день удалось исследовать тысячи приложений, 200 из которых были заблокированы. |

Facebook также пообещал уведомлять пользователей о наличии таких приложений, имеющих доступ к большому объему их информации.

В начале апреля мы подготовили небольшую инструкцию — «Как просмотреть и удалить свои личные данные в Facebook». Она поможет пользователям лучше контролировать их данные, используемые социальной платформой.

А на прошлой неделе стало известно, что социальная сеть помогала сторонникам ИГ (запрещенная в России террористическая организация) объединяться и организовывать теракты. Вся проблема крылась в механизме сети, который предлагает друзей на платформе.

Источник: anti-malware.ru

Новый вредонос похищает данные из браузеров Google Chrome и Firefox

|

Вредоносная программа Vega Stealer используется киберпреступниками в новой кампании, цель которой — сбор финансовой информации, сохраненной в браузерах Google Chrome и Firefox. Исследователи из Proofpoint утверждают, что Vega Stealer в будущем может стать серьезной угрозой для бизнеса. Как оказалось, Vega Stealer является логическим продолжением вредоноса August Stealer, написанного в .NET. Эти программы крадут учетные данные, конфиденциальные документы и данные криптовалютных кошельков с зараженных компьютеров. Злоумышленники немного доработали Vega Stealer, добавив новый протокол для коммуникаций по сети и функцию, отвечающую за кражу данных из браузера Firefox. В целом, Vega Stealer ориентирован на кражу учетных данных и платежной информации из популярных браузеров. Он может передавать злоумышленнику пароли, сохраненные кредитные карты, профили и файлы cookie. |

В случае с браузером Firefox вредоносная программа собирает определенные файлы: key3.db, key4.db, logins.json и cookies.sqlite — они отвечают за хранение различных паролей и ключей.

Vega Stealer также снимает скриншоты и сканирует любые файлы, имеющие расширения .doc, .docx, .txt, .rtf, .xls, .xlsx или .pdf.

Специалисты утверждают, что данный вредонос используется в сфере маркетинга, рекламы, связей с общественностью, розничной торговли и производства. Схема распространения до боли знакома — фишинговые электронные письма.

В таком письме содержится вложение под названием «brief.doc», вредоносные макросы в этом документе загружают пейлоад Vega Stealer. Вредоносная нагрузка извлекается в два этапа. Сначала документ загружает обфусцированный сценарий JScript/PowerShell, который после выполнения загружает Vega Stealer с командного сервера C&C.

Источник: anti-malware.ru

Apple удаляет из App Store приложения, скрыто передающие геолокацию

|

Apple приняла решение удалить из официального магазина App Store приложения, грешащие передачей третьим лицам информации о геолокации пользователей, происходящей без согласия оных. Учитывая факт скрытой передачи конфиденциальной информации, можно смело сказать, что данные приложения нарушали правила App Store. Как минимум приложения должны были запрашивать разрешение пользователей на передачу их местоположения. Теперь разработчикам приложений, список которых пока не уточняется, будут направлены уведомления о том, что их продукты не соответствуют требованиям официального магазина Apple. СМИ отмечают, что подобное решение связано с внедрением нового европейского закона по защите персональной информации (вступит в силу с 25 мая). По этому закону пользователь должен одобрить сбор данных о своей геолокации, а тем более — передачу этих сведений третьим лицам. Всем затронутым разработчикам придется переписать код своих приложений, убрав ту часть, которая отвечает за скрытую отправку данных о местоположении пользователей. |

Также сегодня стало известно, что Apple озаботилась защитой своих смартфонов от агентов спецслужб, исследователи обнаружили в последней бета-версии iOS 11.4 специальную функцию, отвечающую за ограничение доступа к порту Lightning.

Согласно схеме работы новой функции, если iPhone ни разу не был разблокирован в течение недели, передача данных через порт Lightning просто отключается. Разработчики хотят помешать попыткам взлома телефона спецслужбами, которые могут подключить устройство к компьютеру для передачи информации.

Источник: anti-malware.ru